Punto de partida para implementar la ciberseguridad que necesita una empresa

Cuando te pones en la piel del CEO de una empresa que acaba de sufrir un ciberataque; existe cierta confusión sobre qué medidas debes tomar ahora que finalmente toca invertir en seguridad para proteger la información de la organización.

Acaban de acceder a la información de tu empresa, te han cifrado los archivos, te preocupa la seguridad de tu empresa y tomas la decisión de invertir en seguridad. Lo más seguro es que llegado a este punto no sepas como empezar, tranquilo, es lo más común.

En Auditech creemos que hay que empezar a construir la casa por los cimientos, de nada te sirve tener un búnker si este no tiene puerta.

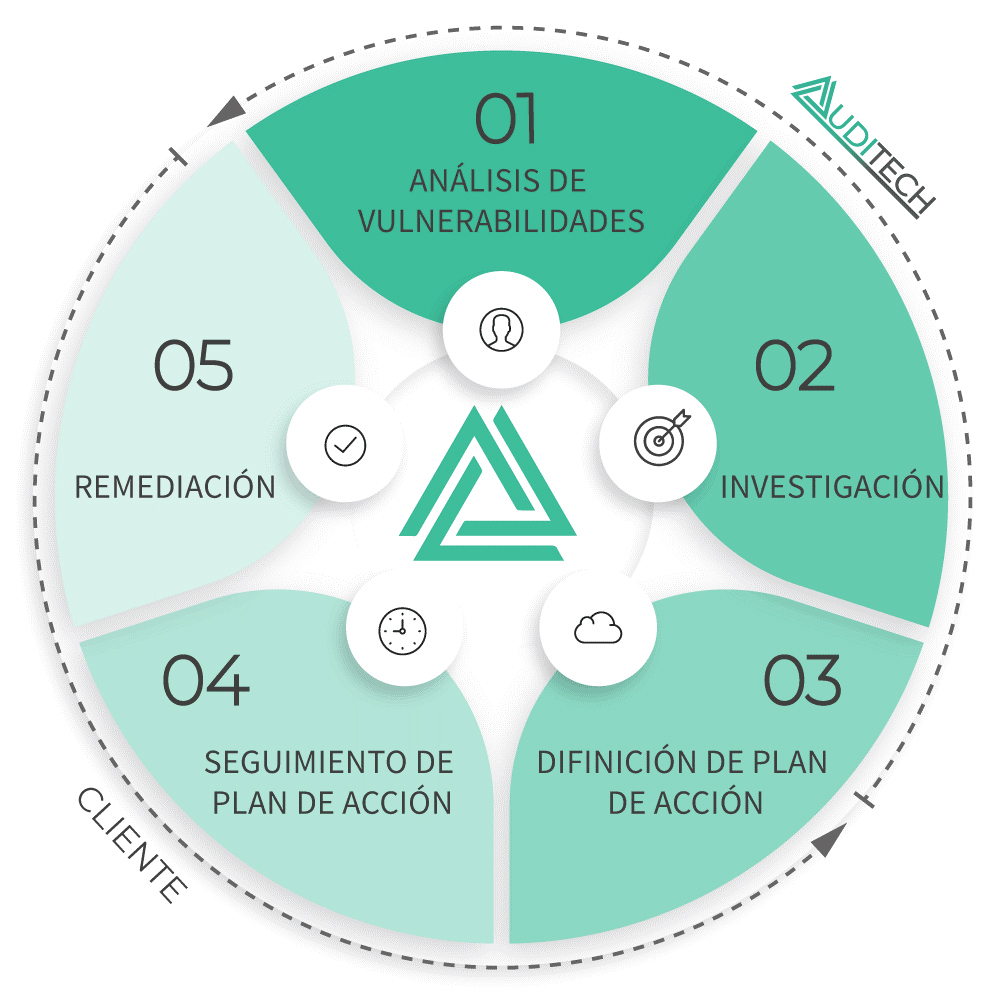

Por lo que pensamos que se debe empezar por una auditoria de seguridad con la que obtendremos una visión global de la seguridad de la organización y continuar con un plan de actuación para asegurar tu organización.

Llegados a este punto, tendremos que identificar qué tipo de servicio nos aporta mayor valor según nuestras necesidades en ese momento. Si no sabes qué servicio encaja mejor con tus necesidades, puedes consultarnos sin compromiso.

Sin más preámbulos, veamos qué diferencias existen entre los servicios.

Análisis de Vulnerabilidades o Vulnerability Assessment

El Análisis de vulnerabilidades tiene como objetivo evaluar las debilidades que puedan existir en un determinado software, aplicación o sistema que pudiera afectar a su integridad durante su vida útil.

El objetivo principal se centra en identificar todos los puertos abiertos, servicios en ejecución y vulnerabilidades ya conocidas sobre sistemas o aplicaciones. Con la premisa de generar un informe de las vulnerabilidades encontradas.

Con este análisis un profesional de seguridad podrá determinar el nivel en el que se encuentra la empresa y como puede llegar a afectar estas vulnerabilidades a la continuidad de negocio. Para posteriormente solucionar o mitigar estas vulnerabilidades trazando un plan de actuación y así evitar sufrir ciberataques que repercutan en las tecnologías utilizadas y en los datos privados de la compañía.

El servicio de Análisis de Vulnerabilidades es rápido, barato, no se beneficia de una metodología, inflexible y puede realizarlo cualquier persona sin fuertes conocimientos técnicos.

Cabe mencionar, que esta tipología de análisis aporta un bajo valor al cliente debido a su estructura.

Pentesting

El pentesting está enfocado a la realización de pruebas de penetración de forma ofensiva, atacando a los sistemas de información o a la propia organización, poniendo a prueba la concienciación de los trabajadores, haciendo uso de técnicas de ingeniería social. En otras palabras, simulamos ser el “malo”

Estas pruebas tienen la finalidad de descubrir cualquier tipo de vulnerabilidad que pudiera afectar al entorno y tener las bases que permitan prevenir este tipo de ataques.

En esta etapa ya se tiene un objetivo y alcance definido al cual atacar para comprometer. Ya sea gracias a alguna vulnerabilidad en el sistema o por medio de técnicas de Ingeniería Social, el fin es penetrar en el sistema y analizar la repercusión de la intrusión.

Es importante también conocer la infraestructura considerando comprometer los elementos de seguridad perimetral (Firewall, IPS/IDS, Load Balancers…)

Haciendo una breve conclusión de este punto, determinamos que:

El servicio de Pentesting aporta mayor valor que un Análisis de Vulnerabilidades, debido a que se hace un análisis más detallado de las vulnerabilidades que se encuentran durante la auditoria, descartando así falsos positivos.

Se permiten nuevas vías de ataque, por medio de técnicas de Ingeniería Social, donde se podrá a prueba la concienciación del personal de la organización. Se medirá también la eficacia de la protección de la infraestructura de seguridad perimetral.

Ethical Hacking / Red Team

Cuando hablamos de realizar un “Ethical Hacking” nos referimos a realizar una prueba de penetración que abarca absolutamente TODO. O, dicho de otro modo, no hay un objetivo determinado, todo es explotable y no hay limitación más allá de la pactada con el cliente para la realización de las pruebas, en la que se pueden excluir algún tipo de pruebas.

En un “Ethical Hacking” se simula el comportamiento de un atacante real, con el objetivo de comprometer la organización en su totalidad. Utilizando técnicas propias de bandas cibercriminales organizadas, por lo que este tipo de análisis son los que están más a la vanguardia en cuanto a seguridad ofensiva haciendo uso de vectores de ataques poco conocidos e incluso ideando nuevos vectores de ataque que ponen a prueba las defensas de las mejores organizaciones.

Este tipo de pruebas, debe estar acordadas y aprobadas por el cliente, de forma que existan “limitaciones” legales, debido al riesgo al que se somete la organización.

Para concluir: Un Ethical Hacking/Red Team aporta el mayor valor para el cliente en cuestiones de auditoria de seguridad técnica, teniendo como objetivo la toma del control de la organización bajo cualquier concepto. Haciendo uso de las técnicas más vanguardistas en hacking, el uso y desarrollo de las últimas amenazas especialmente diseñadas contra tu organización.

Si te quedan dudas, escríbenos a info@auditech.es.

Autor: Josué López – CEO & CSO en Auditech.